Tenable社 Nessusプロダクトファミリーによる脆弱性管理手法のご提案

脆弱性管理を行いたいのだけれども・・

脆弱性管理に関する懸念点・現状

脆弱性の検査ではなく、定常的な管理を行いたい

- 単発的な脆弱性検査は行っているが、メンテナンスのタイミング等、頻度が少ない

(継続的にネットワーク全体を管理できないか?) - 使用している脆弱性スキャナの情報更新頻度が少ないのでは

(最新の脆弱性も検出できるのか?)

そもそも、脆弱性対策や管理とはどういうものか?

- 今の社内対策では十分では無いことは認識している

(もっと効率的な管理手法があるのではないか?)

70%の組織が月1回以下の脆弱性検査

調査対象:セキュリティに関する意思決定者180人(米国)

資料:Tenable Network Securityからの委託によりForrester Consultingが実施した調査

(2013年12月)

セキュリティ管理責任者の83%が脆弱性検査の間隔が空くことによる

セキュリティギャップに悩んでいる

調査対象:セキュリティに関する意思決定者180人(米国)

資料:Tenable Network Securityからの委託によりForrester Consultingが実施した調査

(2013年12月)

まずは、企業システムの全体の把握から

企業システムの全体を正しく把握する

「どこ」に「どんな」脆弱性があるのかを明確に

企業内には、サーバや従業員が使用する企業支給の端末、個人が所有するスマートフォンやタブレットなどの端末、組み込みシステムなど、多くのハードウェア資産が存在しています。

これらには、アプリケーションやOSといったソフトウェア資産や機密情報が大量に保存されています。

まずは、これらをきちんと把握する必要があります。

頻繁な脆弱性検査が有効

「頻繁」に検査する理由

検査後にインストールされたソフトウェアやアップデートに脆弱性が含まれてる可能性は少なくありません。

また、検査時にたまたま電源が入っていなかったり、使っていないといった理由で、検査を漏れる端末があると、それらの端末の脆弱性を可視化できず、セキュリティリスクとなる点も無視できません。

そこで、頻繁に検査をすることで、漏れを防止し、現状を正しく把握できるようになります。

しかし、脆弱性検査はネットワークを経由するため、対象の端末が多いとそれだけネットワークへの負荷がかかり、業務への支障もでてしまうこともあります。「頻度」と「生産性」のジレンマに陥る企業が少なくありません。

Tenable社 Nessusプロダクトファミリーによるソリューション

脆弱性スキャナ/モニタリングに求められる機能

継続的に企業システムをモニタリング

リアルタイムにセキュリティリスク評価を実施することで、検査の「頻度」を気にする必要が無くなります。

セキュリティリスクを可視化

経営リスクの認識、的確な投資、企業の社会的責任の担保の為にセキュリティリスクを可視化することが重要です。

可視化された情報をもとに最善な対策の実行

危険度に応じて分類された脆弱性情報やその対策に必要なヒントを提示できることが重要です。

クライアントの脆弱性管理

マルウエア等に感染し(メール添付PDF等から)外部へ接続を開始して内部の情報送信することが起こりえます。

また、クライアントはサーバとは異なり、移動する場合や移動してIPが変わる場合などが想定されます。

クライアントを対象とした脆弱性管理が可能であることが重要です。

制御システムの脆弱性管理

コンビニまで広がるATMネットワークなど、監査対象となる重要インフラは日々増加しています。

動作を担保できないようなプロセスを動作することは望まれず、システムに影響を与えずに検査できるアーキテクチャが必要となってきます。

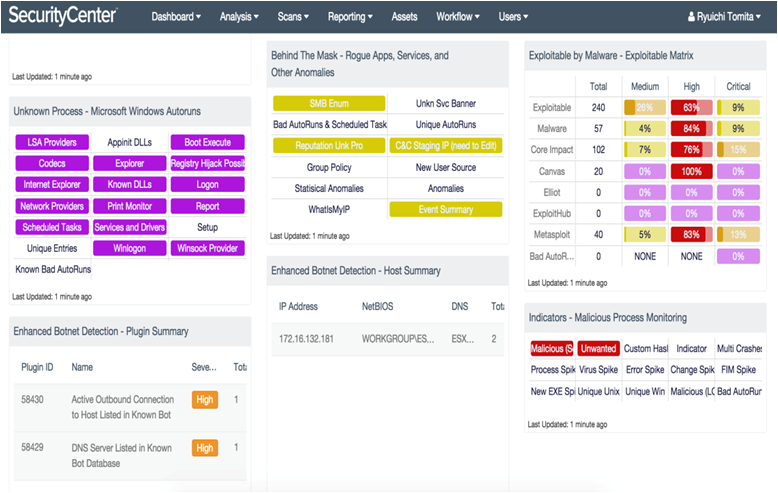

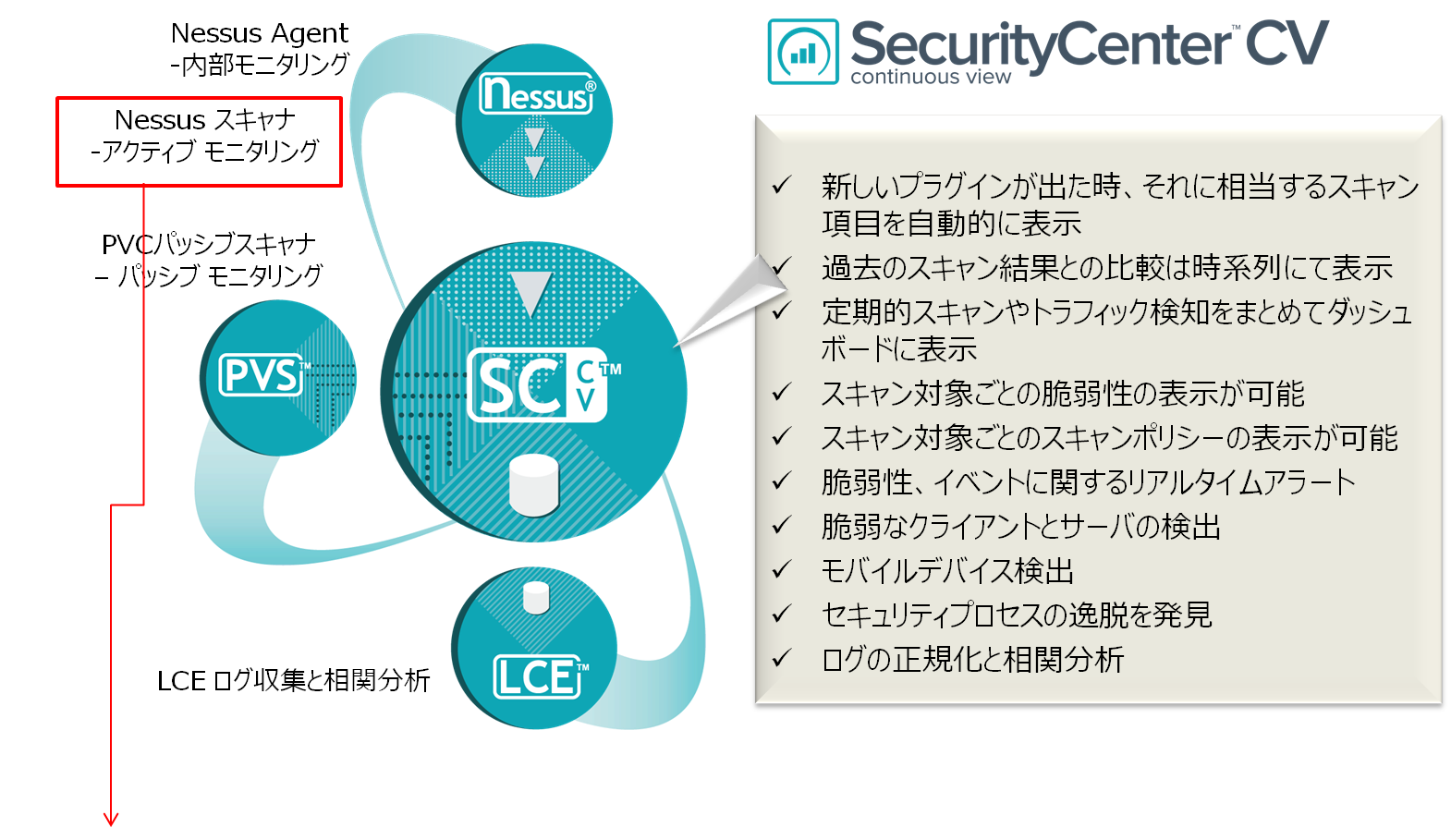

統合セキュリティ管理ツール

「Security Center(SC)/Security Center Continuous View(SCCV)」

「Security Center CV」では、定期スキャンおよびネットワークトラフィックやイベント情報をリアルタイムに把握し、24時間体制で脆弱性、マルウエア、インシデント、コンプライアンス違反を検出します。

最新の脆弱性情報が自動アップデート

情報が公開されてから24時間以内に検査可能にするプラグイン・アップデート

常に最新の脆弱性情報を元にスキャンを実行します。また、重要な脆弱性だけを対象としたスキャンも実行できます。

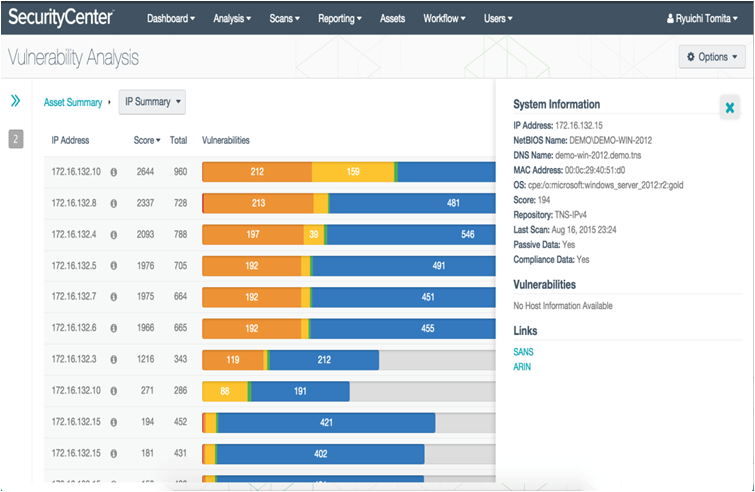

最善な対策の判断の為に

危険度に応じて分類された脆弱性情報の表示

発見される脆弱性全てに即時対応できればよいのですが、サービスに与える影響度 vs コストを考慮することも必要です。

本製品では、脆弱性情報を危険度に応じて分類表示を行います(CVSSなどの一般的分類によるスコア/個別に危険度を判断して重み付けされたスコア)ので、以下のような状況を判断し、的確な対応を実行することができます。

- エクスプロイトの可能性

- 個人情報流出の可能性

- システム停止の可能性

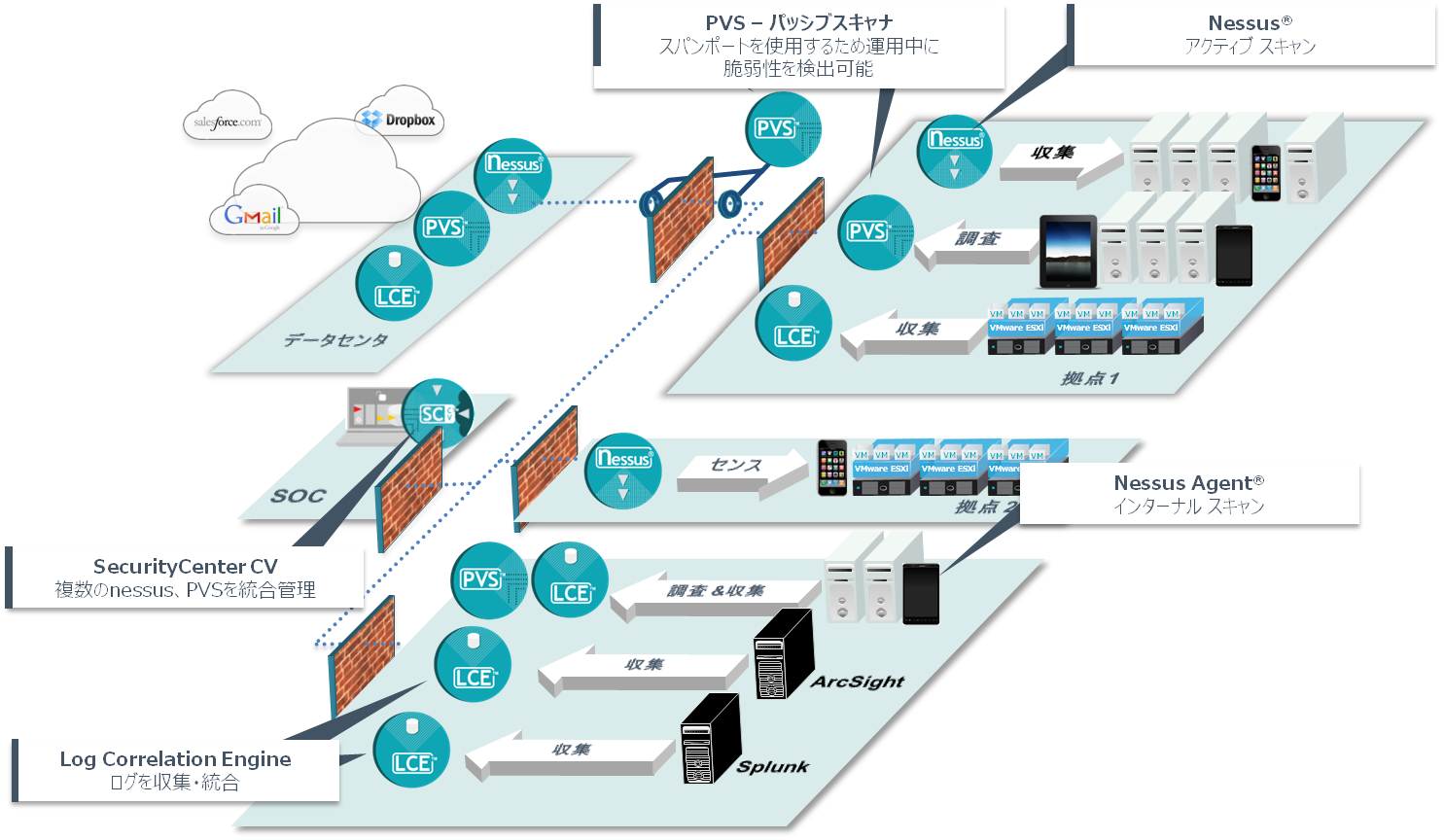

システム構成(検査の高頻度化と高品質化を実現)

Nessusアクティブスキャン

分散配置されたアクティブスキャナ

インターネットサイドからの検査/DMZ内からの検査

Nesssu Agent インターナルスキャン

個別にインストールされたインターナルスキャナ

エージェントシステムによる内部プロセスの管理

確実なサービス検出とシステムに影響を与えない安全な検査

PVS-パッシブスキャナ

既存のシステムに影響を与えないパッシブスキャナ

ネットワークトラフィックのキャプチャによる潜在的な脆弱性の検出

24/365のモニタリングを可能にするソリューション

LCE(Log Correlation Engine)

ログ収集と相関解析

Security Center CV

スキャナの一元管理を可能にするコンソール

Nessus Agent インタースキャナの優位性

- クライアントにインストールされている or 動作しているソフトを内部から検査

- スキャナから管理コンソールへ接続することで同一端末の移動を管理

- ネットワーク上のスキャントラフィックを軽減

PVS パッシブスキャナの優位性

- 流れているトラフィックをキャプチャすることで潜在する脆弱性を検出

- 対象機器に不必要な通信を強いない

- 対象機器に不必要なプログラムを強いない

- 正常な通信から動作しているコンポーネントを検出し、もし既知の脆弱性が存在している場合には警告

- IDS製品は、攻撃的トラフィックしか検出できない

- C&Cサーバ等許可されていない相手との通信を検出し警告

Tenable社 Nessusプロダクトファミリーで完全なソリューションを提供

本ソリューションの軸となるコンポーネントである脆弱性スキャナ「Nessus」(アクティブモニタリング)の無償評価版トライアルをぜひお試しください。