【コラム】企業のサイバーセキュリティ態勢の改善に役立つ脅威ハンティング(スレット・ハンティング)とは?

- お知らせ

2020年12月、「Sunburst」と呼ばれるバックドア型マルウェアによる大規模なサイバー攻撃キャンペーンが発生しました。SolarWinds社のIT監視管理ソフト「Orion」の脆弱性を突いた攻撃は、もはや検知ツールだけに頼っていては優れたセキュリティ態勢だと言えないと多くの企業に気づかせることになりました。

攻撃手法はますます巧妙化しています。セキュリティ対策ツールには検知の限界があり、検知されなかった場合の対策も考えておくことが重要です検知ツールはセキュリティ保護のために非常に重要ですが、対策の一部でしかありません。検知することができなかったときに、サイバー被害が発生しているのが実状です。あなたの知らない間に、攻撃者が企業の機密情報をこっそり、暗号化し、収集し続けているかもしれないのです。

そのため、受け身ではなく、継続的にプロアクティブな対策法で状況を監視することが重要になってきます。

そこで脅威ハンティングです。検知ツールでは見つけるのが難しいような疑わしい挙動を発見でき、被害を低減することができます。

脅威ハンティングに必要な技術とは?

IOC (Indicator of Compromised)

企業のネットワーク内では、クライアントからサーバー、ウェブ サイトからPCのハード ディスクへと、多くのデータが行き来しています。

これらのデータには、脅威ハンティング に使うことができる指標が数多く含まれています。指標はIOC (Indicator of Compromised)と呼ばれています。

IOCとは、具体的には、IP アドレス、URL、ドメイン名、ファイル名、ファイル・ハッシュ、E-mail アドレスなどです。ネットワーク内で何か疑わしいことが起こっていることの証拠となるデータです。

たとえばいま、あなたが悪意のある IP アドレスの一覧情報を持っていたとします。SIEM (Security Information and Event Management) を使用してネットワーク ログとその一覧情報を関連付けた場合、ネットワーク内から疑わしい IP に通信している可能性があるPCが見つけられるかもしれません。

しかし、IOCのみで、疑わしいアクティビティを1つに絞り込めるケースは多くはありません。なぜなら、悪意のある IP が複数の攻撃手法で使用されることも多く、1つのIPから、ブルート フォース攻撃として外部 IP に通信することもあれば、 C&Cサーバーと通信を行う可能性もあるためです。C&Cサーバーとの通信はネットワーク内の PC がマルウェアに感染したときによく検知される挙動です。このパターンを特定し削除するには、PC プロセス、ポート、スキャンを行って、悪意のあるソフトウェアを検索するなど、さらに調査が必要になる場合があります。また、被害範囲が広がらないよう、感染拡大の挙動も観察する必要があります。

TTP(戦術、技術、手順)

脅威ハンティングでもう 1 つよく使われるのがTTPです。TTPとは、攻撃を仕掛けてくるやりかたを指しています。攻撃者は IOCの情報については素早く変更することができますが、TTP は変更をしないことが多いです。そのため、TTPに対応するほうが、IOC よりもはるかに信頼性の高い対策になります。

TTPもまた、ネットワーク内で何が起きているかの全体像を構築するために、IOC情報を利用しています。そのため、IOCの情報にキャッチアップすることは、攻撃者のTTPがどのようなものか推測することにつながります。

たとえば、疑わしい IP への通信を見つけることは、C2 攻撃やデータ流出の特定につながる最初のステップになります。検知した動作に基づいて IOC 情報をアップデートさせていくことは、誤検知を減らしていくことにもつながります。

| 区分 | 説明 | 具体例 |

|---|---|---|

| IOC | ネットワーク内で疑わしい挙動が 起きている証拠 |

IP アドレス、URL、ドメイン名、ファイル名、ファイル・ハッシュ、E-mail アドレスなど |

| TTP | 攻撃者が使う攻撃の手法で攻撃者ごとに 特徴がある |

攻撃経路や使用ツールなど |

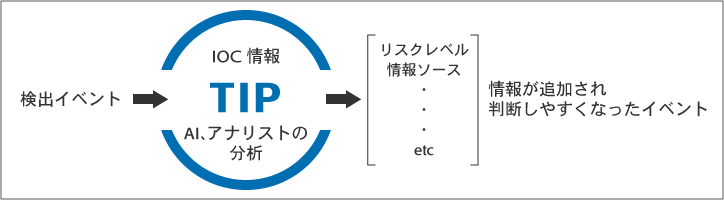

TIP(脅威インテリジェンス プラットフォーム)

TIP は、IOC に一致した情報に追加情報を与えます。例えばリスクレベル、関連する外部ソースやファイルなどの情報を提供します。

たとえば、インターネット上に企業情報がどのぐらい流出しているのかを可視化してくれます。ハッカーたちが利用するダークウェブ上では、 企業から流出したデータが暗号資産で売買されることもあります。

もし、企業情報が売買の対象になってしまった場合、さらなる損害が発生しないようにTIPの活用が有効です。フィッシング関連のウェブサイトなどをテイクダウン(削除)したり、Pastebinサイトで漏洩したアカウント資格情報にいち早く気づいたりすることで、被害を未然に防ぐことができます。

疑わしい挙動を事前に検知するには?

脅威ハンティングには、仮説を作成しておくことが有効です。仮説があれば、そのシナリオに基づいて、疑わしい挙動を探し始めることができます。企業が仮説を作成しておくのはおすすめです。セキュリティツールでこれまでに検知された情報から、自分たちにとってリスクの高い脅威の目星をつけることができると思います。全てにシナリオを用意することが難しければ、リスクの高いものだけでも用意しておくのが良いでしょう。

たとえば、不正なラテラルムーブメントや、不明なアプリケーション、不審なネットワーク通信が検知されてはいませんか?検知された情報を手がかりにすることで、データ漏洩、ランサムウェアなどから会社を保護できます。

東陽テクニカSLCが提供する脅威ハンティングソリューション

東陽テクニカSLCは、最先端のセキュリティ製品の開発に長年の経験を持っています。米国やイスラエルのパートナーとの密接なコミュニケーションで、常にセキュリティ市場の動向に沿ったソリューションを提供しています。

脅威ハンティングについてのご詳細は、お気軽にお問い合わせください。