セキュリティデバイスとその評価ポイント

―次世代セキュリティテストアプライアンスSpirent Studio―

本記事の内容は、発行日現在の情報です。

製品名や組織名など最新情報と異なる場合がございますので、あらかじめご了承ください。

PDFダウンロード

PDFをダウンロードいただくには、会員登録が必要です

はじめに

近年、重要機密情報の漏洩、大規模なサイバー攻撃や大規模なDDoS(Distributed Denial of Service/分散型サービス拒否)攻撃など新聞やメディアを騒がせていますが、これらのサイバー攻撃はマルウェア(Malicious/悪意のある + Software/ソフトウェア)と呼ばれる不正なプログラムが関与していることはすでにご承知のことと思います。今回はこのサイバー攻撃の変遷やサイバー攻撃を防御するセキュリティデバイス機器、そしてそれらのセキュリティデバイス機器を評価するにあたりどのような試験手法が存在するのかについてお話させていただきます。

サイバー攻撃の変遷

マルウェアの歴史は古く諸説があるものの半世紀前には世界初のコンピュータウィルスが登場したと言われています。1980年代にはメールシステムを利用したマルウェアが増えコンピュータウィルスやワームという言葉が一般化します。1990年代にはインターネットの普及に伴いウィルスを添付したメールが大量に送信され大流行しました。この頃までのマルウェアはあくまで個人を標的とした攻撃が主流であり攻撃の目的も個人的な興味・趣味といった愉快犯的な要素が主なものでした。2000年代になるとWebページ閲覧による感染、他のPCへの侵入やファイル共有型のマルウェアの出現といった個人情報を搾取することを目的とした不正なアクセスによる攻撃が一般化してきます。2000年代後半になると特定の組織を標的とした攻撃(標的型攻撃APT/Advanced Persistent Threat)が出現しはじめ、ここ数年ではその攻撃手法は巧妙になり深刻な被害が報告されています。また2010年にイランの原子力発電所設備を標的としたマルウェアが発見され重要インフラである産業用制御システムに対する脅威、さらには国家に対する脅威が深刻化しその対策が急務となっています。このようにサイバー空間は、陸・海・空・宇宙と並ぶ国家安全保障上の重要な領域として位置づけられています。

図:10大脅威 順位の変遷

出典:IPAセキュリティセンター「2013年度版10大脅威~身近に忍び寄る脅威~」

サイバー攻撃による脅威に対応するために

サイバー攻撃は情報システム技術の急速な進歩に歩調を合わせるように日々進化しています。悪意のある者が新しい脆弱性を発見しその脆弱性に攻撃を仕掛けるように、それを防御する側は拡大していく脅威に向けて防御手段を開発し製品としてリリースしています。サイバー攻撃の対策機器には次に示すようにいくつかの用途に合わせて広く導入が進んでいます。

ファイアウォール

外部ネットワーク(インターネット)と内部ネットワーク(企業内)との境界に設置され外部からの不正アクセスを防止するシステムです。一般的な実装としては、TCP/UDPのポート番号によるアクセス制御やステートフルインスペクションと呼ばれる内部からの通信に対する戻りトラフィックのみを許可する機能が実装されています。ファイアウォールでは通信パケットの内容を確認できないためマルウェアなど悪意のあるパケットや通信可能なポート番号を使用したDDoS攻撃などを効果的に防御することはできません。

IDS(Intrusion Detection System)

IDSとは侵入検知システムのことで、ファイアウォールで防御ができなかった悪意のあるパケットやDDoS攻撃を検知することが可能です。常にネットワーク上を流れるトラフィックを監視し、不正トラフィックを検知するとネットワーク管理者に通知します。不正トラフィックを検知する方法として主にシグネチャとよばれる検知パターンを利用する方法(シグネチャ型)と、平常時に対する閾値を設定しておきその閾値を超えた場合に異常とみなす方法(アノマリ型)があります。最近ではシグネチャ型とアノマリ型の両方式を実装した製品も増えてきています。

IPS(Intrusion Prevention System)

IPSとは侵入防止システムのことで、不正トラフィックを検知・通知するIDSの機能に加え不正トラフィックの破棄や遮断を行うことが可能です。IDSに比べ通知を受けた後の管理者の対処など管理負荷を軽減し迅速な防御を実現し被害の拡大を防止することが可能です。

UTM(Unified Threat Management)

UTMとはいくつかの日本語訳があるもののファイアウォールやIPSなど複数のセキュリティ機能を搭載した機器のことで、一台で実現できることで設定や管理の負荷を軽減し導入しやすいという利点があります。またアップデートなどメンテナンスも効率的に実施できるため運用コストを抑えることも可能です。

次世代ファイアウォール

最近ではTCP/UDPのポート番号だけでなくSkypeやYouTubeといったアプリケーションを詳細に識別し(Deep Packet Inspection DPI技術)通信制御を実施する次世代ファイアウォールがリリースされています。次世代ファイアウォールでは例えばSkypeを例に挙げると、通信コストを抑えるために国際電話は許可したり、情報漏えいを防止するためにファイル共有を拒否したりといったポリシーを定義することで生産性を向上させることが可能になっています。

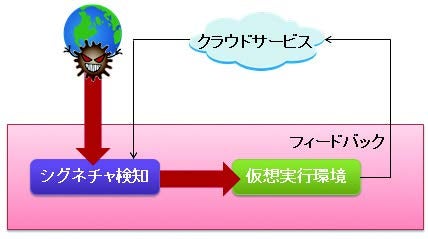

最近ではベンダー各社が独自に開発した技術をそれぞれの製品に実装しておりUTMや次世代ファイアウォールといった分類を越えた次世代セキュリティアプライアンス製品としてリリースされている場合が多々あります。またこれらの次世代アプライアンス製品は急増している高度なマルウェアやゼロデイ攻撃(開発者が脆弱性を発見し修正する前にしかけられる攻撃)、標的型攻撃に対処できる機能が実装されています。次世代セキュリティアプライアンスではマルウェアなどを含む不審なパケットはまずアプライアンス内のシグネチャ検知システムで検査します。既知のシグネチャパターンに一致しない不審なパケットはさらにアプライアンス内またはクラウドサービス上の仮想実行環境で実際に実行され動作を確認します。マルウェアによっては仮想環境で発症しない検体もあるため独自の技術を使い実際のハードウェア環境を再現します。数分から数十分後、不審なパケットに含まれるファイルがマルウェアなど不正なファイルであった場合は独自のクラウドサービスにフィードバックされ新たなシグネチャとして次回以降の検知に利用されます。

図:次世代アプライアンス製品のマルウェア対策機能実装例

セキュリティデバイスの試験手法

米国Spirent Communications社が提供するSpirent Studioは上記のようなセキュリティデバイスを様々な試験手法で評価を行うことができる次世代セキュリティテストアプライアンスです。高度なセキュリティ試験に対応していても測定器の操作に高度なスキルが必要となると使用者が限られ、サイバー攻撃防御の観点から効果的なセキュリティ試験を実施することができません。Spirent StudioはWebブラウザベースのユーザーインターフェースを提供しており、予め用意されている試験シナリオを選択するだけでどなたでも簡単に最新のセキュリティ試験を実施することが可能です。以下にSpirent Studioの機能を踏まえて各セキュリティ試験の評価ポイントを記載します。

図:Spirent Studio-C100プラットフォーム

ファジング試験

ここ数年、クライアントソフトの脆弱性を狙ったサイバー攻撃が増えてきています。未知の脆弱性を発見するためには、例えば情報通信機器に対して不正なキャラクタを含むメッセージや、バッファあふれを発生させるような非常に長いキャラクタを付加したコマンドなどを送り込み、予期せぬ動作、異常終了や再起動を発生させるような試験(ファジング試験)を実施する必要があります。近年ファジングツールの登場により比較的容易に脆弱性の有無を検出できるようになってきています。潜在する未知の脆弱性をより多く発見するためには多岐にわたるProtocolと多様なファジングパターンによる試験が必要となります。

既知の脆弱性に関する試験

情報通信機器に関する脆弱性は日々発見され報告されています。発見された脆弱性についてはセキュリティパッチのリリースなど報告時にはすでに対策が講じられています。しかしながら実際にはOSやソフトウェアに最新のセキュリティパッチをあてずそのまま利用されていることが少なくありません。悪意のある攻撃者はこのような脆弱性を標的に様々な攻撃をしかけてきます。既知の脆弱性を狙ったトラフィックパターン(シグネチャ)を実際に情報通信機器に対して送信し既知の脆弱性に対する対策が講じられているか評価する必要があります。また日々発見される脆弱性に対するシグネチャに対応するために試験シナリオを定期的に更新し試験を実施する必要があります。

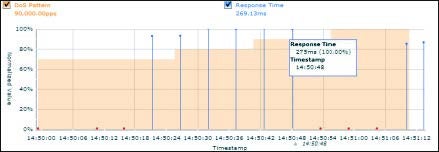

DDoS攻撃に関する試験

ネットワーク上に分散する多数のコンピュータから大量のパケットを送信しサーバーやネットワークを過負荷状態に陥れサービス不能に追い込むDDoS攻撃は、近年その脅威がとりざたされています。その理由としてDDoS攻撃の目的はこれまで営利目的であり特定の業界が対象となるケースが主でしたが、最近では政治や思想にもとづくDDoS攻撃が多発しており企業のみならず官公庁がターゲットとなる被害が急増しているためです。これらのDDoS攻撃に対処するためには、不正な攻撃トラフィックを識別し防御する機能を実装していること、また提供中のサービスに関する正常なトラフィックに対しては影響を最小限に抑えサービスを継続できることが必要となります。また様々な種類のDDoS攻撃に対して防御できる機能を実装している必要があります。これらの機能を評価するためには攻撃トラフィックと正常なトラフィックとを混在させた環境を再現し提供中のサービスレベルを評価するような試験の実施が必要となります。

図: DNS Flood攻撃下でのWebサービス応答時間の変化

アプリケーショントラフィック試験

企業やISPで利用されるアプリケーショントラフィックを詳細に制御するためには、頻繁にバージョンアップされるアプリケーションの振舞いを把握し次世代ファイアウォール等のアプリケーション制御ポリシー設定に反映させていく必要があります。また個人のモバイルデバイスを業務に活用するBYODの普及により様々なデバイス上で動作するアプリケーションの振舞いについても制御ポリシーを設定する上で考慮すべき点と言えます。最新バージョンのアプリケーショントラフィックや様々なデバイス上での振舞いをリアルに再現しセキュリティデバイスを評価する試験の実施が必要となります。

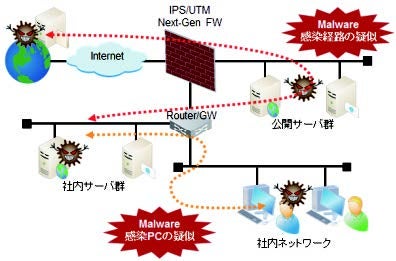

マルウェア対策試験

高度化・巧妙化する標的型攻撃により機密情報が漏洩すると自社のみならず取引先企業に対しても多大な被害を与えることになります。こうした標的型攻撃の対策としては、外部からの侵入や脅威を防御する入口対策と内部から情報の流出・漏洩を防御する出口対策の両面から対策を講じる必要があります。入口対策ではWebアクセス、メール、FTPなどの通信に埋め込まれたマルウェアをリアルタイムに検出しブロックする機能を、出口対策ではマルウェアに感染したPCの異常な振舞いをいち早く検知し通信を遮断する機能を実装している必要があります。こうした機能を評価するためには様々なアプリケーショントラフィックが流れている環境下において正しい検知が行われるかを評価するような試験の実施が必要となります。また日々進歩するマルウェア攻撃に対処するために定期的に更新されるシナリオを利用した試験が必要となります。

図:Spirent Studioマルウェアテストソリューション

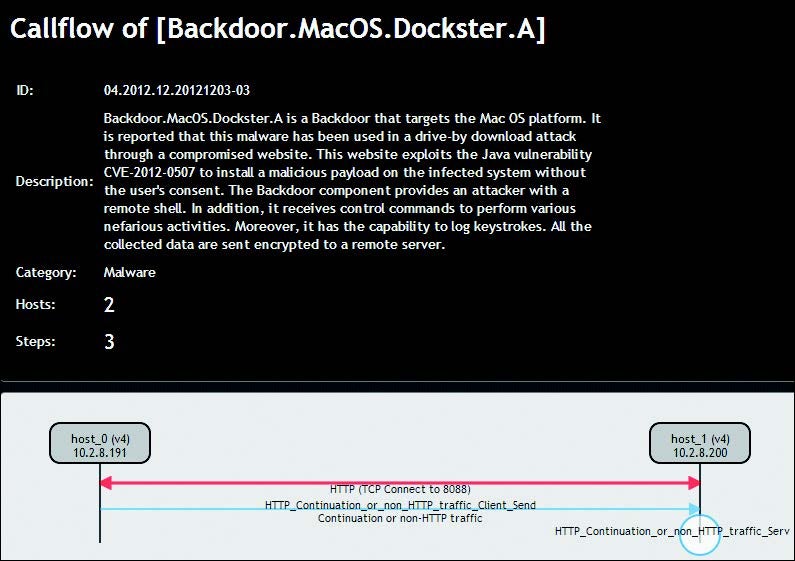

図:感染PCの振舞いシナリオサンプル

※このシナリオはMac OSを標的としたBackdoorの振舞いを疑似しています。このマルウェアは、悪意のあるサイトからパソコン利用者が気づかないうちに不正なプログラムをダウンロードさせるドライブ・バイ・ダウンロード攻撃のために使用されたと報告されています。リモートシェルによる攻撃やキーロガーも実装し収集した全てのデータは暗号化しリモートサーバへ送信します。

おわりに

高度化・巧妙化するサイバー攻撃を試験環境でリアルに再現するためにSpirent Studioシリーズは進歩し続けています。今後もSpirent Studioのサイバーセキュリティテストソリューションにご期待ください。