東陽 Cyber Threat Intelligenceサービスの紹介 ハッカーが持っている企業情報・脆弱性情報を知れば怖くない

本記事の内容は、発行日現在の情報です。

製品名や組織名など最新情報と異なる場合がございますので、あらかじめご了承ください。

PDFダウンロード

PDFをダウンロードいただくには、会員登録が必要です

- 目次

リオオリンピックが終わり、ハッカーの標的は2020年の東京オリンピック、すなわち日本だと言われています。インターネットによってどこからでも攻撃ができる時代になっています。ハッカーはどのような情報・武器を持っているのか? ―当社のCTIサービスは知っています。

インターネットを利用したサイバー犯罪

インターネットの普及により、どこからでも情報にアクセスすることが可能になりました。パソコンにウイルス検知ソフトをインストールしておけば十分だという時代は終わり、どのような対策を施してもハッカーにとって興味のある・お金になる情報であれば、気がつかない間に抜き取られてしまう時代になってきました。2014年に起こったベネッセの情報漏えい事件、2015年の日本年金機構の情報漏えい事件などはその例です。セキュリティに詳しくない人は“ハッカーからの攻撃を防御するソリューションを入れたら良いのでは”と考えるかもしれませんが、当然そのような対策は殆どの企業で行われています。では、何故このような事件が減らないのでしょうか。

セキュリティ業界では2020年の東京オリンピックに向け、標的が日本になると言われています。その頃になると、インターネットに接続される全ての機器(IoT)、自動車、ドローンなど、ハッカーが攻撃に利用できるものが増えていきます。

ハッカーが行う攻撃の種類

ハッカーがインターネットを使って行う攻撃をサイバー攻撃(サイバー犯罪)と言います。そのサイバー攻撃には、

・Webサービスを止めてしまう攻撃

・Webサービスの脆弱性をつき、情報改ざん、DBへのアクセスなどを行う攻撃

・特定個人宛にメールを送りつけ、不正ソフトをダウンロードさせて情報を抜き取ってしまう攻撃(標的型攻撃)

などがあります。特に、標的型攻撃は被害にあってから気がつくことが多く、またその損害もお金だけでなく、企業イメージ・ブランドイメージのダウンに繋がります。当社では上記のような攻撃に対してハッカー側の視点で分析した脅威情報を提供し、お客様のセキュリティ対策策定に貢献しています。

ハッカーの攻撃プロセス

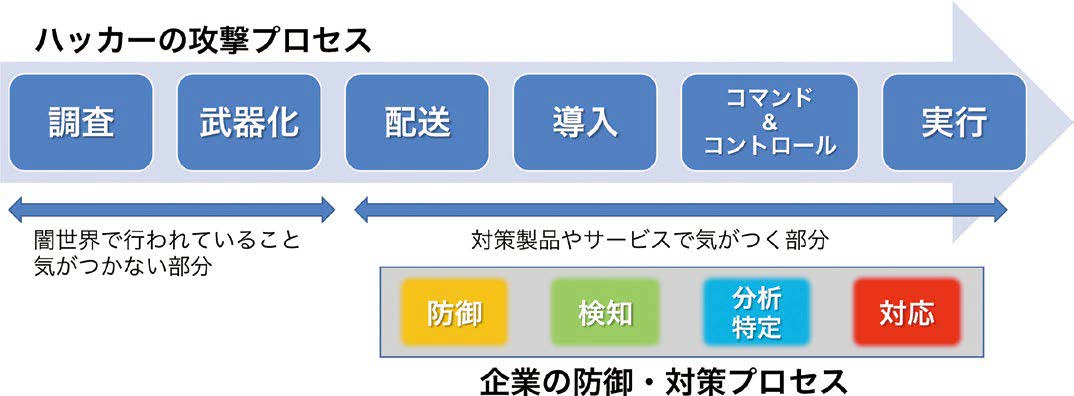

図1に示すようにハッカーは標的にした企業の調査から始めます。その調査の段階で実際に侵入できる入り口(脆弱な部分)を探し、実際に侵入を試みます。セキュリティ担当者に話を聞くと“当社の入り口対策は完璧なので侵入はできない”とか、“インターネットにつながっていないので大丈夫”だと言われますが、ハッカーにとっては関係の無い話です。ハッカーは攻撃するための武器を開発し、あらゆる方法を使って侵入します。この調査から武器化までのプロセスはハッカーが闇世界で行っているため、知ることができません。

図1:攻撃プロセスと防御プロセスの関係

ダークウェブ(闇ウェブ・闇世界)について

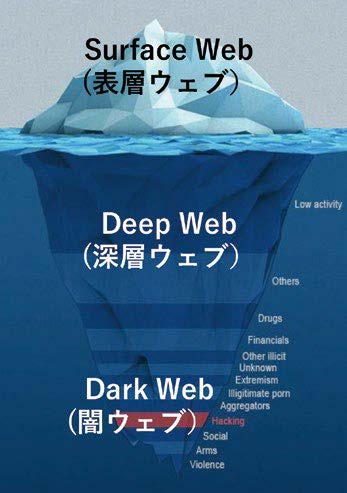

普段我々が利用している検索エンジンで見られる情報は、全体の1パーセント程しかありません。インターネットは図2のように3階層から成立っています。我々がよく利用しているワールドワイドウェブ(WWW)はサーフェイスウェブ(表層ウェブ)と呼ばれ、第2の階層はディープウェブ(深層ウェブ)、そして、第3の階層がダークウェブ(闇ウェブ)と呼ばれ、匿名性と秘匿性が高いため、ハッカー達が色々な情報の売買や情報交換をしている闇世界です。もともとは米海軍が開発し政府機関やNGO団体などで利用されていましたが、ビットコインの出現により、ハッカー達が急激に使うようになりました。

図2:インターネットの3階層モデル

東陽 Cyber Threat Intelligenceサービス

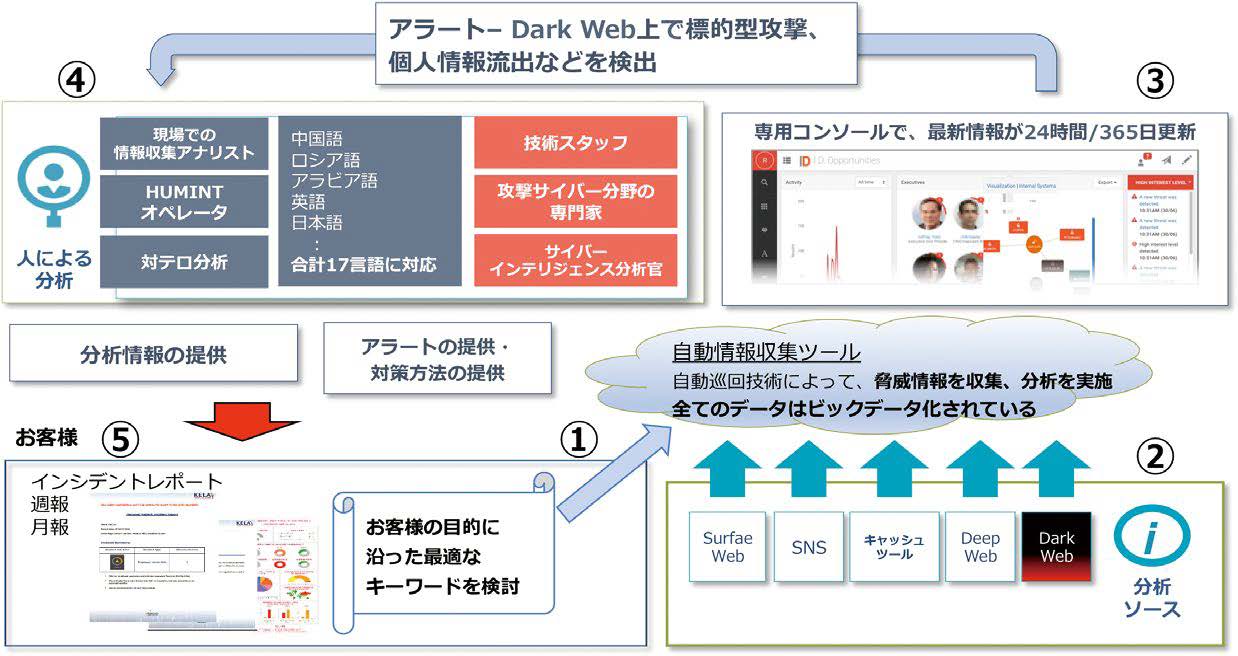

当社はダークウェブの情報を企業向けに可視化する「東陽 Cyber Threat Intelligence(東陽 CTI)サービス」を提供しています(図3)。このサービスではダークウェブ上の全ての情報をデジタル化してビックデータとして扱い、契約企業のキーワード(企業名、ドメイン名、経営層、取り扱っている商品やサービス、グループ会社、ベンダーなど)をもとに独自に開発した専用の機械により自動的に検索・分類を行い、コンソール上に表示します。利用者は必要に応じてコンソールを見ることにより、どのような攻撃があるのか、傾向はどうなのか、どのような脆弱性情報をハッカーが持っているのかを把握することができます。また、重要なインシデントが見つかると、専任のアナリストがダークウェブ情報だけでなく他の全ての情報(表層ウェブ、深層ウェブ)も詳細に分析し、緊急度の高いインシデントと判断した場合には、即座にアラートを出し、対策方法をレポートします。

図3:「東陽 Cyber Threat Intelligence(東陽 CTI)サービス」提供プロセス図

おわりに

今後、当社ではダークウェブ上の情報を利用し内部・外部脅威の両面から脅威分析を行うサービス、さらに機械学習を取り入れた高コストパフォーマンスのセキュリティ運用センター(SOC)サービスの提供を2018年以降に開始する予定です。