ハッキングシミュレーションで“はかる”企業のサイバー防衛力

本記事の内容は、発行日現在の情報です。

製品名や組織名など最新情報と異なる場合がございますので、あらかじめご了承ください。

PDFダウンロード

PDFをダウンロードいただくには、会員登録が必要です

- 目次

巧妙化するサイバー攻撃と企業のレジリエンス

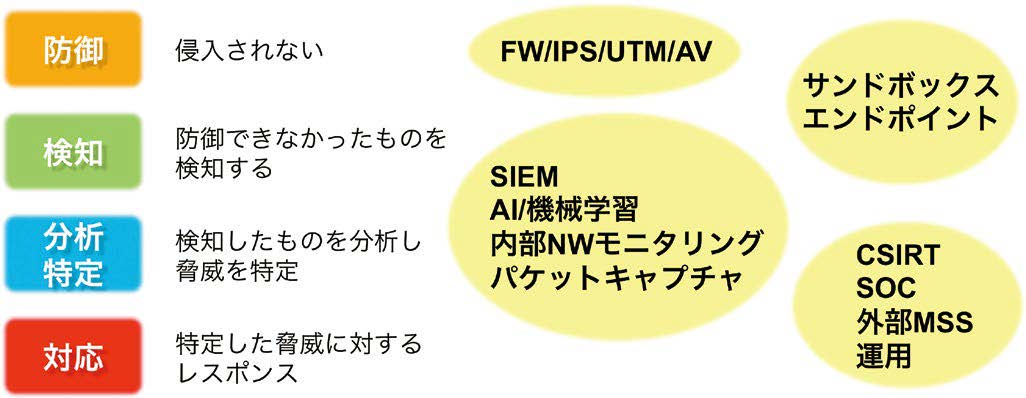

「サイバー攻撃は防げない」。標的型攻撃による情報漏えいが多発し、世間やニュースを賑わせたことから、このフレーズを耳にされたことがある方も多いかと思います。この考え方がセキュリティに携わる人間にとって当たり前のものになってから、すでに数年が経過しています。この言葉自体は「マルウェア(malware:攻撃者が作成した悪意のあるプログラム)の感染あるいは企業内への侵入を100%防ぐことはできない」ということを意味していますが、この現実をきっかけに、企業のセキュリティ担当者は攻撃者に侵入されることを前提とした対策を実施しなければならなくなりました。すなわち、従来の水際(=企業内外の境界)での境界防御だけでなく、内部に侵入された後の検知と分析、対応(封じ込め)までを考慮したサイバーセキュリティの構築が必要となったのです。

とりわけ、検知・分析・対応の領域では、SIEM(Security Information and Event Management:イベントやログ情報を収集し、相関分析するツール)や内部ネットワークモニタリングツール、AI/機械学習製品やEDR(Endpoint Detection and Response:アプリケーションやログ、プロセスなどのエンドポイントの情報を収集し、マルウェア感染後の対応を取るためのツール)といった比較的新しいソリューションの導入に加えて、CSIRT(Computer Security Incident Response Team:セキュリティ事故に対応するチーム)やSOC (Security Operation Center:セキュリティ上のイベントを24時間365日で監視するチーム)などの人的な面での体制強化も重要になっています。言い方を換えれば、ここまでの準備を行ってはじめて、企業は昨今の高度化するサイバー攻撃と、それによって引き起こされるセキュリティ事故(インシデント)に迅速な対応を取ることができるようになると言えるでしょう。

企業のセキュリティインシデントへの対応力は、「回復する能力」という意味を持つレジリエンス(resilience)という言葉でよく表現されます。それでは、企業のレジリエンスを高めるための技術的なアプローチは何でしょうか。その答えは二つあります。一つは、前述のとおり「防御→検知→分析→ 対応」のサイクルを意識したサイバーセキュリティ体制を整備することです。もう一つは、整備したサイバーセキュリティ体制が想定どおりに機能しているかどうかを正しく把握・評価し、上記サイクルの改善を定期的に促すことです。後者には、セキュリティ設計ポリシーや運用ポリシー、各セキュリティデバイスの設定、SIEMの分析ルールや通知ルール、監視機能やインシデントレスポンス機能など、実践的な項目が想定どおりに機能しているかどうかの評価が数多く含まれます。後者の観点で自組織のサイバー防衛力を俯瞰できている企業は、まだそれほど多くないのではないでしょうか。

図1:サイバーセキュリティ対策のアプローチ

攻撃者の視点に基づくハッキングシミュレーション

動機は何であれ、攻撃者は明確な強い意志を持って企業にサイバー攻撃を仕掛けます。その目的は、企業の重要資産/機密情報へのアクセスとコントロールおよび窃取であって、攻撃自体は目的ではありません。そのため、各企業が運用面も含めた自社の総合的な防衛力を適切に評価し、セキュリティ上の課題を効率的に洗い出すためには、攻撃者と同じゴールを設定し、攻撃者と同じ視点で実際にサイバー攻撃を仕掛けることが効果的です。攻撃者と同じプロセスに則って目的の達成を試みることではじめて、攻撃を受ける企業の問題点を浮き彫りにすることができます。

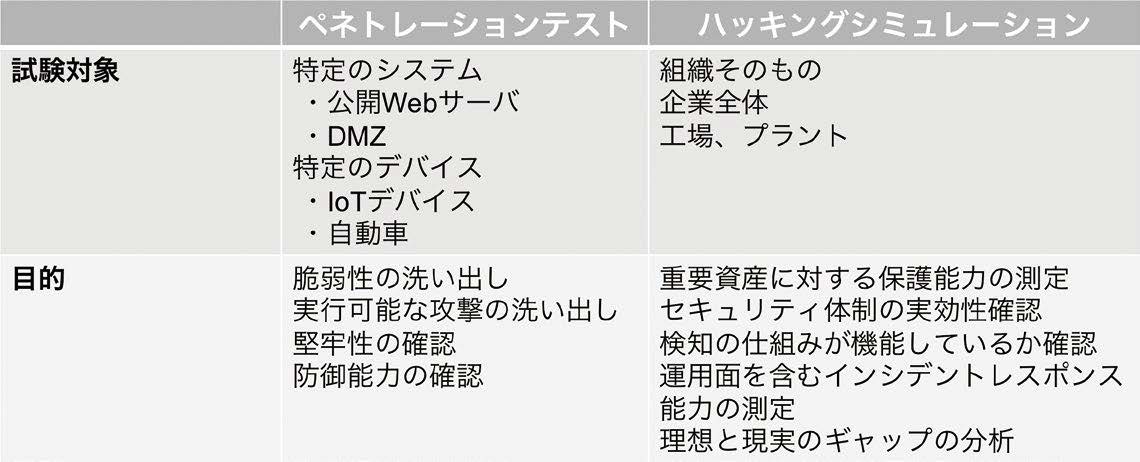

最近では、多くの企業が机上のサイバー演習やペネトレーションテストを実施しています。しかしながら、机上の演習では確認できる範囲がベストプラクティスに対するカバー率や企業内のインシデント対応手順のみに限られてしまうため、有事の際に経営層やエグゼクティブの意思決定が速やかに下されるための訓練にはなっても、実際に発生し得る一連のサイバー攻撃に対する防衛力の評価には至りません。また、ペネトレーションテストを実施すれば、特定のシステムやデバイスが持つ脆弱性と実行可能な攻撃を洗い出し、そのシステムやデバイスの堅牢性を明らかにすることはできますが、CSIRTやSOCなどの人的な成熟度や運用面を含むレジリエンスの実効性を検証することはできません。重要資産に対する保護能力を測定し、理想と現実のギャップを分析するという観点では、サイバー攻撃のシミュレーションが最も効果的なのです。この手法はハッキングシミュレーションやレッドチームサービスなどと呼ばれ、日本国内でも急速に必要性が認識され始めています。

表1:ハッキングシミュレーションとペネトレーションテストの比較

東陽テクニカが提供するハッキングシミュレーション

レッドチームという言葉は軍事用語に由来しています。軍事演習において攻撃を仕掛ける側を「Red Team」と呼びますが(防御する側は「Blue Team」と呼ばれる)、これをサイバー攻撃になぞらえると、攻撃者側には、実際に標的型攻撃を計画し実行するリアルなハッカー集団の洗練されたプロセスをシミュレーションできることが求められます。ハッキングシミュレーションを行い、企業のサイバー防衛力を評価するために高度な攻撃を擬似するには、最新の攻撃動向に精通し、かつ、深い技術力を併せ持つ人員を確保する必要があります。これを自社内でまかなうのは、一般的には困難と言えるでしょう。

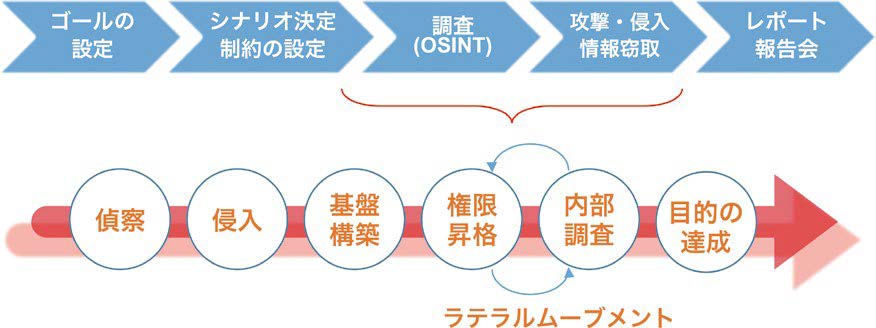

当社は独自のハッキングシミュレーション(レッドチームサービス)を提供しています。サイバーキルチェーン(標的型攻撃のプロセス。ロッキード・マーティン社が提唱)に沿って、約45日間を目途に標的型攻撃を実施するというものです。多くの場合、ハッキングシミュレーションが実施されることは、お客様の中のごく一部の関係者にしか共有されません。限られた関係者にしか情報を周知しないことで、実際に現場でセキュリティ監視やインシデント対応にあたるチームの実力値を“はかる”ことができるのです。サイバーキルチェーンを参考にしながら、当社のハッキングシミュレーションの流れを紹介します。

1) オリエンテーション

サービスの受付を行います。サービス提供に最低限必要な情報は、攻撃のゴールとお客様の会社名、Web URLのみです。要望に応じて、攻撃シナリオや攻撃における制約を事前に設定することが可能です。

2) 調査・偵察

ソーシャルエンジニアリングをはじめとするOSINT(Open Source INTelligence: 一般的に入手可能な情報をベースとしたインテリジェンス)を活用し、サプライチェーンや関連企業、役員構成や従業員の情報など、お客様のステークホルダーを調査します。調べ上げた情報をもとに、ゴールを達成できる攻撃シナリオを策定します。要望に応じて、Deep WebやDark Net(通常の検索エンジンでは到達できないWebサイトや専用のソフトウェアを利用しないとアクセスできない闇サイト、新製品紹介のページ)から得られるインテリジェンスを利用することが可能です。

3) 攻撃・侵入・情報窃取

独自にカスタマイズまたは開発したツールを利用して攻撃を実行します。攻撃にはフィッシングが含まれます。侵入成功後は、内部ネットワークの偵察と調査、権限昇格、ラテラルムーブメントなど、ゴールの達成に必要なアクションを行います。建屋への物理的な侵入や従業員のなりすまし、分離されているネットワークの結合、セキュリティ装置やソフトウェア機能の無効化も可能です。

4) レポート

攻撃の全工程と、攻撃の過程で明らかになった脆弱性や体制上の問題点を、重要度・緊急度とともにすべてレポートします。明らかになった課題について適切な助言を行うとともに、お客様のセキュリティサイクルの改善を促します。

海外におけるハッキングシミュレーションの事例を紹介します。テスト対象は、あるエンターテインメント施設です。1日で巨大な収益があがることから、その施設では短時間のサービスダウンも許されません。当然その施設も相応のセキュリティ対策ソリューションを導入しており、堅牢な防御システムを構築していました。実際にその防御システムのセキュリティ強度は高く、インターネット越しでの侵入はどの経路でも達成することができませんでした。しかし、事前の偵察・調査を通して、その施設に併設されているホテルの物理的なセキュリティに隙があると当たりを付けていたレッドチームは、攻撃のベクトルを変えて、ホテル内への物理的な侵入に成功します。ホテル内の情報端末の1つに、アカウントとパスワードを記した付箋が貼付されたPCを発見し、難なくそのPCのコントロールに成功します。そのPCを起点に内部ネットワークでの偵察活動を行ったところ、ホテルの制御ネットワークとエンターテインメント施設の制御室が完全に分離されていないことが分かりました。結果として、攻撃は成功し、エンターテインメントシステムを完全にコントロールするという目的を達成したのです。

この一例からも、組織上のさまざまな脆弱面が読み取れます。当然、その施設のセキュリティに関するコンプライアンスは厳格なものでしたが、実質的には併設するホテルの従業員までには徹底されていないことが明らかになりました。また、ネットワーク分離が完全にはなされていなかったことや、侵入後の攻撃者の内部の偵察活動をモニタリングする機能が想定よりも弱く、セキュリティ監視の成熟度が低かったことが判明しました。ハッキングシミュレーションを通して、ガバナンスやマネジメントも含めた多くの要素を評価できることを理解していただけたのではないでしょうか。

図2:サイバーキルチェーンに基づく攻撃プロセスとサービスの流れ

ハッキングシミュレーションとサイバーリスクアセスメント

「サイバー攻撃は防げない」と言われるようになってから数年、企業がサイバーセキュリティ対策に投じる金額は着実に上昇しています。これは「サイバーセキュリティは経営上の課題である」という認識が経営層に浸透してきたことに起因しており、その背景には、リスクをベースに各企業が自分たちにとって本当に重要な経営課題を洗い出し、優先順位をつけて対策を施す考え方や文化が日本国内に根付いてきた事実があります。IoTに代表されるように、ビジネスの環境は今後ますます多様化していき、各企業は独自のリスクに基づく分析をさらに推し進めていく必要があります。真の意味でサイバーリスクアセスメントを実践し、継続性のあるサイバーセキュリティを確立・維持していくためには、ハッキングシミュレーションのような手法で現状を把握することが必須になっていくと言えるでしょう。

おわりに

当社は、本稿で紹介したハッキングシミュレーションに加え、自動車やIoTなど、まだ試験手法が完全には確立していないデバイスに対する高度なペネトレーションテストも提供しています。これからも“はかる”サービスをいろいろな形で皆さまにご提供することで、セキュアな日本の社会に貢献してまいります。